ຫນຶ່ງໃນຮ້າຍແຮງທີ່ສຸດ hacks ຕໍ່ກັບ Solana blockchain ເກີດຂຶ້ນໃນວັນພຸດເມື່ອແຮກເກີສາມາດໂອນ 80,000 ether (ETH), ຫຼາຍກວ່າ 214 ລ້ານໂດລາໃນຂະນະຂຽນ, ອອກຈາກລະບົບ Solana ແລະເຂົ້າໄປໃນ Ethereum blockchain ຜ່ານຂົວ Wormhole - ການບໍລິການທີ່ສະຫນອງຄວາມສາມາດໃນການໂອນ. ກອງທຶນລະຫວ່າງ blockchains ທີ່ແຕກຕ່າງກັນ.

ອະທິບາຍໃນ tweet ກະທູ້ ໂດຍໂປຣໄຟລ໌ Twitter ທີ່ມີນາມສະກຸນ ສັນຍາສະຫມາດ, ແຮກເກີໄດ້ສໍາເລັດການຂຸດຄົ້ນໂດຍການໂອນ 80,000 ETH ອອກຈາກສັນຍາສະຫມາດ Wormhole ໃນ Ethereum ໃນອັນດຽວ. ເຮັດທຸລະກໍາ. ຍ້ອນວ່າມັນຫັນອອກ, ນີ້ແມ່ນພຽງແຕ່ການເຄື່ອນໄຫວສຸດທ້າຍໃນຊຸດຂອງ hacks ທີ່ເຮັດໃຫ້ແຮກເກີສາມາດລັກເອົາເງິນໄດ້.

"ເຖິງແມ່ນວ່າມັນເປັນເລື່ອງທີ່ຫນ້າຕື່ນຕາຕື່ນໃຈ, ການເຮັດທຸລະກໍານີ້ແມ່ນພຽງແຕ່ຈຸດສິ້ນສຸດຂອງເຫດການທີ່ຫນ້າສົນໃຈ. ຂ້ອຍຕ້ອງເລີ່ມເຮັດວຽກທາງຫລັງເພື່ອຄິດອອກວ່າອັນນີ້ເປັນໄປໄດ້ແນວໃດ," smartcontracts tweets.

ຜູ້ປົກຄອງໄດ້ເຊັນການຍົກຍ້າຍທີ່ບໍ່ຖືກຕ້ອງ

Wormhole ແມ່ນອັນທີ່ເອີ້ນວ່າຂົວ, ກ ສັນຍາສະຫຼາດ, ໃນ Ethereum ໃນກໍລະນີນີ້, ທີ່ສະຫນອງວິທີການຍ້າຍຊັບສິນ crypto ລະຫວ່າງ blockchains ທີ່ແຕກຕ່າງກັນ. ອີງຕາມສັນຍາສະຫມາດ, ຈາກມຸມເບິ່ງລະດັບສູງ, Wormhole ໂດຍສະເພາະມີຊຸດຂອງຜູ້ປົກຄອງທີ່ເອີ້ນວ່າຜູ້ຄຸ້ມຄອງທີ່ລົງນາມໃນການໂອນລະຫວ່າງ blockchains.

ຜູ້ປົກຄອງ Wormhole ໄດ້ລົງນາມໃນການໂອນເງິນ ETH 80,000 ນີ້ຄືກັບວ່າມັນຖືກຕ້ອງ 100%.

“ການເຮັດທຸລະກໍາທີ່ດຶງອອກມາ 80,000 ETH ຕົວຈິງແລ້ວແມ່ນຜູ້ໂຈມຕີທີ່ໂອນ 80,000 ETH ຈາກ Solana ໄປ Ethereum. ໃນເບື້ອງຕົ້ນຂ້ອຍຄິດວ່າສັນຍາອາດຈະກວດສອບລາຍເຊັນທີ່ບໍ່ຖືກຕ້ອງໃນການໂອນ, ແຕ່ລາຍເຊັນ [ຖືກ] ກວດສອບຫມົດແລ້ວ."

ອີງຕາມສັນຍາສະຫມາດ, ບາດກ້າວທໍາອິດແລະຄໍາອະທິບາຍບາງສ່ວນແມ່ນມາຈາກ a ເຮັດທຸລະກໍາ ໃນ Solana ເຊິ່ງບາງທີ minted 120,000 "Wormhole ETH", ຫໍ່ ether ໃສ່ Solana, ອອກຈາກບ່ອນໃດ. ນັບຕັ້ງແຕ່ແຮກເກີສາມາດ mint Wormhole ETH ໃນ Solana, ລາວຈຶ່ງສາມາດຖອນມັນກັບຄືນໄປບ່ອນ Ethereum ໄດ້ຢ່າງຖືກຕ້ອງ.

"Solana ເປັນເລື່ອງແປກ"

ການກວດສອບປະຫວັດການເຮັດທຸລະກໍາຂອງແຮກເກີ, ມີທຸລະກໍາທີ່ເກີດຂື້ນກ່ອນການຂຸດຄົ້ນຂອງ 120,000 Wormhole ETH. ໃນນີ້ ເຮັດທຸລະກໍາ, ແຮກເກີ mints ພຽງແຕ່ 0.1 Wormhole ETH, ຄືກັບວ່າແຮກເກີກໍາລັງທົດສອບການເຮັດວຽກດ້ວຍຈໍານວນນ້ອຍໆ.

ການກວດສອບເພີ່ມເຕີມຂອງປະຫວັດການເຮັດທຸລະກໍາຂອງແຮກເກີເປີດເຜີຍວ່າແຮກເກີໄດ້ເຮັດ ເງິນຝາກ ຂອງ 0.1 ETH ຈາກ Ethereum ເຂົ້າໄປໃນ Solana. ເຖິງແມ່ນວ່າຜູ້ໂຈມຕີບໍ່ໄດ້ເຮັດໃຫ້ເງິນຝາກ ETH ຂອງ 120,000 ETH ເຂົ້າໄປໃນສັນຍາສະຫມາດ Wormhole ໃນ Ethereum, ມີບາງສິ່ງບາງຢ່າງທີ່ຫນ້າສົນໃຈກ່ຽວກັບເງິນຝາກນີ້.

ໃນຖານະເປັນ smartcontract ອະທິບາຍໃນ tweet ຂອງຕົນ, ການເຮັດທຸລະກໍາທີ່ minted Wormhole ETH ໃນ Solana ໄດ້ເຮັດໃຫ້ເກີດສັນຍາສະຫມາດ Wormhole. ຫນ້າທີ່ ເອີ້ນວ່າ "complete_wrapped". ຫນຶ່ງໃນຕົວກໍານົດການທີ່ຟັງຊັນນີ້ໃຊ້ແມ່ນ "ຂໍ້ຄວາມການໂອນ", ໂດຍພື້ນຖານແລ້ວ a ຂໍ້ຄວາມ ເຊັນໂດຍຜູ້ປົກຄອງຂອງຂົວທີ່ບອກວ່າ token ໃດກັບ mint ແລະຫຼາຍປານໃດ.

"Solana ເປັນເລື່ອງແປກ, ສະນັ້ນຕົວກໍານົດການເຫຼົ່ານີ້ແມ່ນສັນຍາທີ່ສະຫລາດຂອງຕົນເອງ. ແຕ່ສິ່ງທີ່ສໍາຄັນແມ່ນວິທີທີ່ສັນຍາ "ການໂອນຂໍ້ຄວາມ" ເຫຼົ່ານີ້ຖືກສ້າງຂຶ້ນ. ນີ້ແມ່ນ ເຮັດທຸລະກໍາ ທີ່ເຮັດໃຫ້ຂໍ້ຄວາມການໂອນ 0.1 ETH,” smartcontracts tweets.

ໃຜເປັນຜູ້ກວດເຊັກ?

ສັນຍາ "ຂໍ້ຄວາມການໂອນ" ນີ້ຖືກສ້າງຂື້ນໂດຍການກະຕຸ້ນ a ຫນ້າທີ່ ເອີ້ນວ່າ "post_vaa". ສິ່ງທີ່ສໍາຄັນທີ່ສຸດແມ່ນວ່າ post_vaa ກວດເບິ່ງວ່າຂໍ້ຄວາມຖືກຕ້ອງໂດຍການກວດສອບລາຍເຊັນຈາກຜູ້ປົກຄອງ. ສ່ວນນັ້ນເບິ່ງຄືວ່າສົມເຫດສົມຜົນພຽງພໍ, smartcontracts ເວົ້າວ່າ, ແຕ່ວ່າມັນແມ່ນຂັ້ນຕອນການກວດສອບລາຍເຊັນນີ້ທີ່ເຮັດໃຫ້ທຸກສິ່ງທຸກຢ່າງແຕກຫັກ.

ຟັງຊັນ “post_vaa” ບໍ່ໄດ້ກວດເບິ່ງລາຍເຊັນຕົວຈິງ. ແທນທີ່ຈະ, ໃນແບບປົກກະຕິຂອງ Solana, ມີສັນຍາສະຫລາດອີກອັນຫນຶ່ງທີ່ຖືກສ້າງຂຶ້ນໂດຍການໂທຫາ "verify_signatures" ຫນ້າທີ່. ຫນຶ່ງໃນ ວັດສະດຸປ້ອນ ກັບຫນ້າທີ່ "verify_signatures" ແມ່ນໂຄງການ "ລະບົບ" ທີ່ສ້າງຂຶ້ນໃນ Solana ເຊິ່ງປະກອບດ້ວຍອຸປະກອນຕ່າງໆທີ່ສັນຍາສາມາດນໍາໃຊ້ໄດ້.

ພາຍໃນ "verify_signatures", ໂຄງການ Wormhole ພະຍາຍາມກວດເບິ່ງວ່າການປະຕິບັດທີ່ເກີດຂື້ນກ່ອນຫນ້ານີ້ຈະຖືກກະຕຸ້ນ, ແມ່ນວ່າ Sepp256k1 ຟັງຊັນການຢືນຢັນລາຍເຊັນຖືກປະຕິບັດ.

“ຟັງຊັນການຢັ້ງຢືນນີ້ແມ່ນເຄື່ອງມືໃນຕົວທີ່ຄວນກວດສອບວ່າລາຍເຊັນທີ່ລະບຸນັ້ນຖືກຕ້ອງ. ດັ່ງນັ້ນການຢັ້ງຢືນລາຍເຊັນໄດ້ຖືກສົ່ງອອກຈາກໂຄງການນີ້. ແຕ່ນີ້ແມ່ນບ່ອນທີ່ແມງໄມ້ເຂົ້າມາ,” smartcontracts tweets.

ສັນຍາ Wormhole ໄດ້ນໍາໃຊ້ຫນ້າທີ່ load_instruction_at ເພື່ອກວດເບິ່ງວ່າຟັງຊັນ Secp256k1 ຖືກເອີ້ນກ່ອນ, ແຕ່ຟັງຊັນ load_instruction_at ໄດ້ຖືກຍົກເລີກຂ້ອນຂ້າງບໍ່ດົນມານີ້ເນື່ອງຈາກວ່າມັນ. ບໍ່ໄດ້ກວດເບິ່ງວ່າມັນກໍາລັງປະຕິບັດຕໍ່ກັບທີ່ຢູ່ຂອງລະບົບຕົວຈິງ!

ເກມສິ້ນສຸດ

ອີງຕາມ smartcontracts, ຜູ້ໂທແມ່ນ supposed ໃຫ້ເປັນ ການປ້ອນຂໍ້ມູນ ທີ່ຢູ່ຂອງລະບົບກັບໂຄງການທີ່ຖືກປະຕິບັດ, ແຕ່ລະບົບແຮກເກີໄດ້ສະຫນອງໃຫ້ທີ່ຢູ່ລະບົບທີ່ແຕກຕ່າງກັນ.

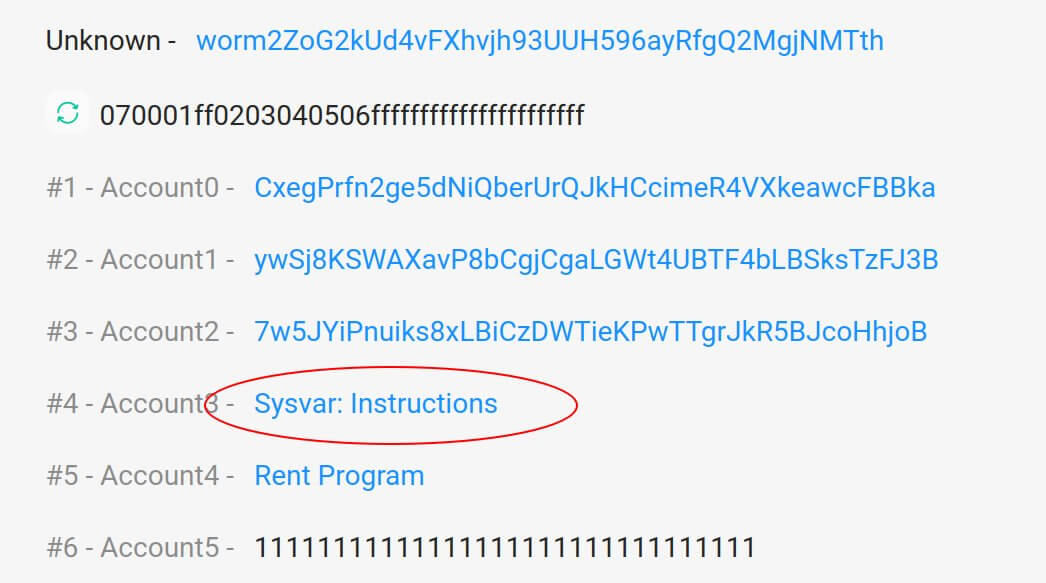

ນີ້ແມ່ນທີ່ຢູ່ຂອງລະບົບທີ່ຖືກນໍາໃຊ້ເປັນການປ້ອນຂໍ້ມູນສໍາລັບ "verify_signatures" ສໍາລັບເງິນຝາກທີ່ຖືກຕ້ອງຕາມກົດຫມາຍຂອງ 0.1 ETH:

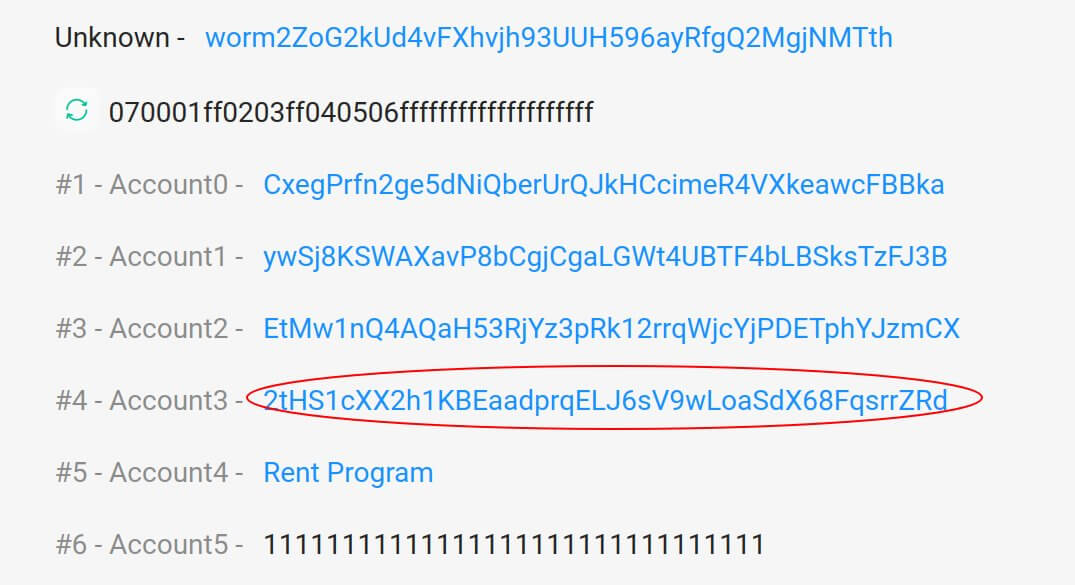

ແຕ່ນີ້ແມ່ນການເຮັດທຸລະກໍາ "verify_signatures" ສໍາລັບເງິນຝາກປອມຂອງ 120k ETH:

ນັ້ນບໍ່ແມ່ນທີ່ຢູ່ຂອງລະບົບ!

"ການນໍາໃຊ້ໂຄງການລະບົບ "ປອມ" ນີ້, ຜູ້ໂຈມຕີສາມາດຕົວະຢ່າງມີປະສິດທິພາບກ່ຽວກັບຄວາມຈິງທີ່ວ່າໂຄງການກວດສອບລາຍເຊັນໄດ້ຖືກປະຕິບັດ. ລາຍເຊັນບໍ່ໄດ້ຖືກກວດສອບເລີຍ!”, smartcontracts tweets.

“ຫຼັງຈາກນັ້ນ, ມັນແມ່ນເກມຫມົດ. ຜູ້ໂຈມຕີເຮັດໃຫ້ມັນເບິ່ງຄືວ່າຜູ້ປົກຄອງໄດ້ລົງນາມໃນເງິນຝາກ 120k ເຂົ້າໄປໃນ Wormhole ໃນ Solana, ເຖິງແມ່ນວ່າພວກເຂົາບໍ່ມີ. ຜູ້ໂຈມຕີທັງຫມົດທີ່ຕ້ອງເຮັດໃນປັດຈຸບັນແມ່ນເພື່ອເຮັດໃຫ້ເງິນ "ຫຼິ້ນ" ຂອງພວກເຂົາເປັນຈິງໂດຍການຖອນຄືນກັບ Ethereum. ແລະການຖອນຄືນຫນຶ່ງຂອງ 80k ETH + 10k ETH ຕໍ່ມາ (ທຸກສິ່ງທຸກຢ່າງຢູ່ໃນຂົວໃນ Ethereum), ທຸກສິ່ງທຸກຢ່າງໄດ້ຫມົດໄປ."

ຈົດໝາຍຂ່າວ CryptoSlate

ມີບົດສະຫຼຸບຂອງເລື່ອງປະຈໍາວັນທີ່ສໍາຄັນທີ່ສຸດໃນໂລກຂອງ crypto, DeFi, NFTs ແລະອື່ນໆ.

Get a ແຂບ ໃນຕະຫຼາດ cryptoasset

ເຂົ້າເຖິງຄວາມເຂົ້າໃຈແລະສະພາບການຂອງ crypto ຫຼາຍຂື້ນໃນທຸກໆບົດຄວາມໃນຖານະທີ່ເປັນສະມາຊິກທີ່ໄດ້ຮັບຄ່າຈ້າງ ຂອບ CryptoSlate.

ການວິເຄາະກ່ຽວກັບລະບົບຕ່ອງໂສ້

ພາບຖ່າຍລາຄາ

ສະພາບການເພີ່ມເຕີມ

ເຂົ້າຮ່ວມດຽວນີ້ ສຳ ລັບ $ 19 / ເດືອນ ສຳ ຫຼວດທຸກຜົນປະໂຫຍດ

ທີ່ມາ: https://cryptoslate.com/breakdown-how-the-hacker-stole-80k-eth-from-the-solana-wormhole-bridge/